Om du är en systemadministratör kan du kanske tänka på säkerhet som arbetet med att installera säkerhetsverktyg, konfigurera dem för att skydda mot de senaste hoten, patcha servrar och slutpunkter och återbilda system när de får ett virus. Det är inte ett enkelt jobb, men parametrarna är åtminstone enkla.

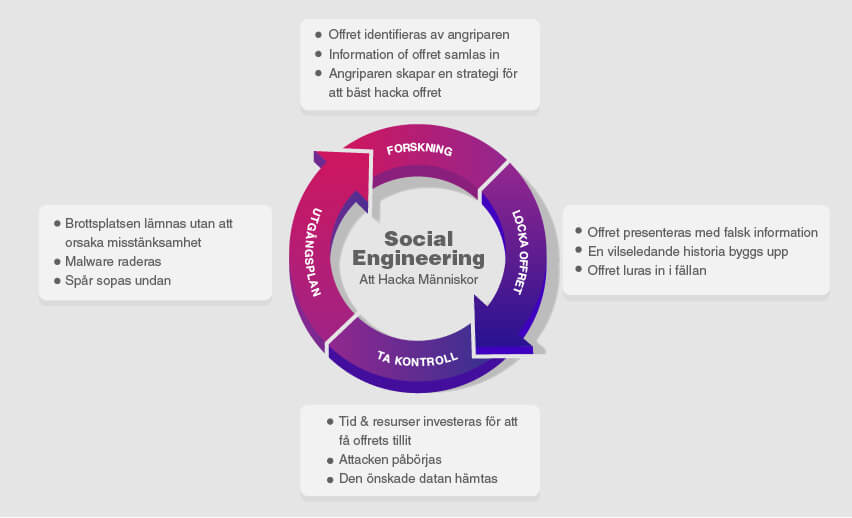

Om du gör allt detta så gör du ändå bara hälften av ditt jobb. Några av de mest effektiva cyberattackarna du någonsin kommer att stöta på är inte inriktade på hårdvara eller programvara – de är riktade mot människor. Angrepp via socialteknik involverar ofta inte mer än en telefon eller ett e-postkonto.

Attacker via socialteknik går så här: Först kommer en angripare att ringa eller maila en supportansvarig och utge sig för att vara sitt mål. De kommer att säga att de har glömt sitt lösenord, och de brukar vanligtvis ha en trovärdig historia kring detta. De kommer att använda detta för att övertyga en kundtjänstrepresentant att ändra målets registrerade e-postadress till en adress som tillhör attackeren och sedan ha ett lösenordsåterställningstoken skickad till den adressen. Med detta kommer attackeren att äga målets konto.

Hur exponerad är du för socialtekniska attacker?

Socialteknik attackerar på ett tillförlitligt sätt och kräver ingen speciell programmeringsförmåga. Teknologi som kallas VoIP-spoofing tillåter angriparen att få sitt samtal att se ut som om det kommer från målets telefon – denna teknologi är allmänt tillgänglig och kräver inte några speciella färdigheter. Därför är det ingen överraskning att förekomsten av dessa attacker är hög och ökande. År 2017 upptäckte 76% av proffs inom informationssäkerhet socialtekniska attacker via telefon eller e-post, med e-post som den primära vektorn. År 2018 hoppade den siffran till 83%.

Denna ökning av socialteknik och attacker via e-post phishing har lett till en konsekvent ökning av högprofilerade incidenter, med offer som:

- Blackrock

Världens största kapitalförvaltare var ett offer i en attack av en miljöaktivist som lurade både Financial Times och CNBC. Aktivisterna skickade ut ett extremt övertygande falskt pressmeddelande som berättade hur företaget skulle gå över till ett mer ‘miljövänligt’ portfolio, vilket skapade lite arga läsare. - Kryptovaluta

Användare av digitala plånböcker för en kryptocurrency känd som Ethereum mottog phishing-attacker förklädda som falska felmeddelanden. Dessa tog formen av ett e-postmeddelande som bad användare att installera en patch. Istället ledde den bifogade länken dem faktiskt till en komprometterad version av plånbokens programvara, som såklart lät angripare skörda deras digitala intäkter. - Intelligensbyråer

I 2015 kunde en tonårig hacker ringa till Verizon, hitta personlig information tillhörande John Brennan, dåvarande chef för CIA, och stjäla åtkomst till hans AOL e-postadress. Den här adressen råkade innehålla känslig information, inklusive detaljer från direktörens ansökan om säkerhetstillstånd. Hackaren kunde till och med prata kortfattat med direktör Brennan i telefon. Det tog över två år innan angriparen hittades och arresterades.

Dessa incidenter visar hur lätt det är att orsaka förödelse med de enklaste tänkbara verktygen. Hackers kan stjäla pengar, lura media och få ut hemligheter från de mest kraftfulla individerna på jorden med lite mer än en telefon och en e-postadress.

Att försvara dig mot socialtekniska attacker

Det finns två sätt att försvara dig mot socialtekniska attacker.

Först och främst finns det teknologi. En lösning som kallas DMARC (Domain-based Message Authentication, Reporting & Conformance) är avsedd att upptäcka och karantänera e-postmeddelanden som är spoofade, vilket betyder att adressen som visas för mottagaren inte är adressen som faktiskt skickade e-postmeddelandet. Även om den här tekniken skyddar varumärkens konsumenter genom att se till att deras e-postmeddelanden inte kan användas för att göra skada är adoptionsgraden mycket låg – under 50% i alla branscher.

Utöver tekniken finns det också policy – i detta fall säkerhetsträning. Här utbildar säkerhetsadministratörer sina arbetare genom att testa dem med till exempel falska e-postmeddelanden. Målet är att anställda ska kunna avgöra skillnaden mellan ett fejkat e-postmeddelande och äkta vara. Säkerhetsmedvetenhetsutbildning är mer än måttligt effektivt – öppningsgraden av phishing e-post minskar med 75% efter medvetenhetsutbildning – men angripare behöver bara lura en person för att göra ett inbrott.

På det stora hela kommer skadeducering och snabba incidentsvar att göra det mesta mot phishing och attacker via socialteknik. Även om en beslutsam angripare har en mycket bra chans att lura anställda med falska e-postmeddelanden eller telefonsamtal, kan bra administratörer fortfarande upptäcka kontoövertaganden när de uppstår. Även om det kan vara lätt för angripare att stjäla användarkonton är det fortfarande möjligt att begränsa omfattningen skadan som de kan orsaka.